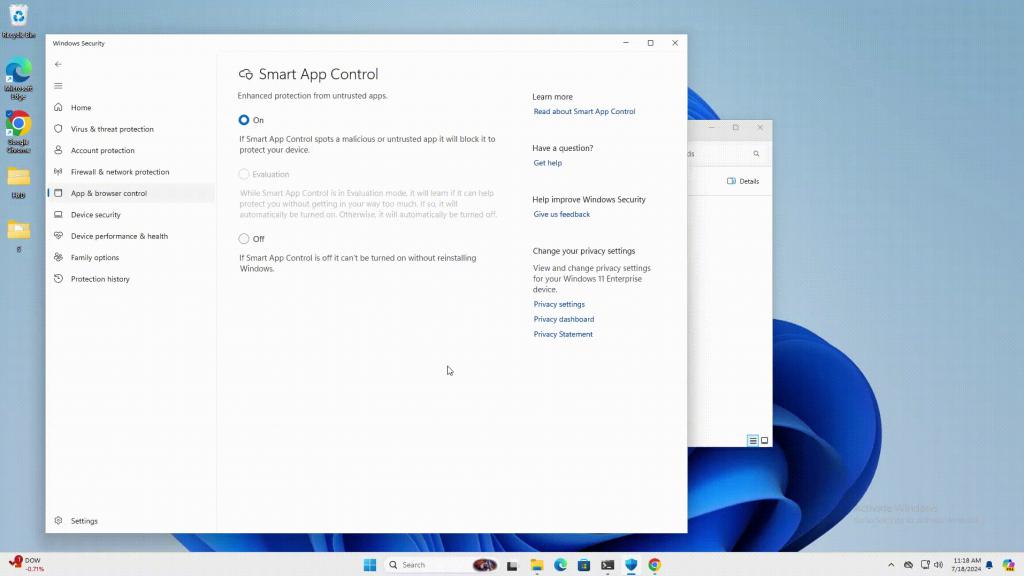

智能應用程序控制是一種基于信譽的安全功能,它使用 Microsoft 的應用程序智能服務進行安全預測,并使用 Windows 的代碼完整性功能來識別和阻止不受信任(未簽名)或潛在危險的二進制文件和應用程序。

它取代了 Windows 11 中的 SmartScreen,后者是 Windows 8 中引入的一項類似功能,旨在防止潛在的惡意內容(未啟用智能應用控制時,SmartScreen 將接管)。

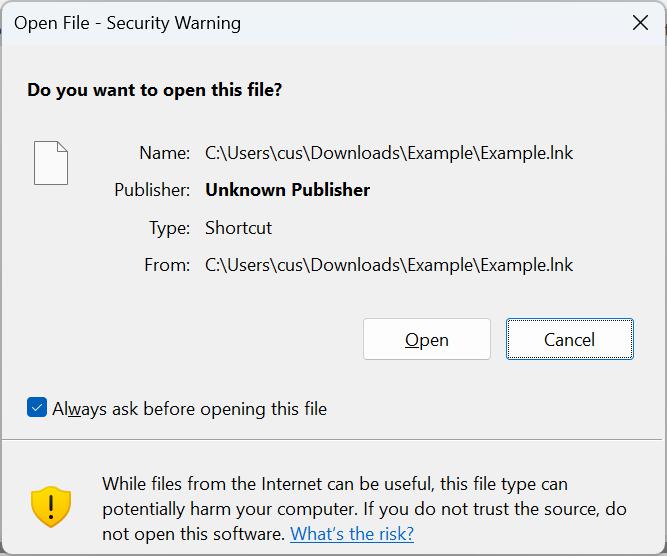

當用戶嘗試打開標有 Web 標記 ( MotW ) 標簽的文件時,這兩個功能都會被激活。

Elastic Security Labs 發現,Windows 智能應用控制和 SmartScreen 中存在設計缺陷,處理 LNK 文件時存在一個漏洞(稱為 LNK 踩踏),該漏洞使攻擊者能夠啟動程序而不會觸發安全警告,可以幫助威脅者繞過旨在阻止不受信任的應用程序的智能應用程序控制安全控制。該缺陷至少自 2018 年以來就一直受到利用。

LNK 破壞涉及創建具有非標準目標路徑或內部結構的 LNK 文件。當用戶點擊此類文件時,explorer.exe 會自動修改 LNK 文件以使用正確的規范格式。

但是,這也會從下載的文件中刪除 MotW(Web 標記)標簽,Windows 安全功能使用該標簽來觸發安全檢查。

打開下載的文件時發出警告

為了利用此設計缺陷,可以在目標可執行文件路徑后附加一個點或空格(例如,在二進制文件的擴展名 "powershell.exe" 之后),或者創建包含相對路徑的 LNK 文件,例如 "target.exe"。

當用戶單擊鏈接時,Windows 資源管理器將查找并識別匹配的 .exe 名稱,更正完整路徑,通過更新磁盤上的文件刪除 MotW,然后啟動可執行文件。

Elastic Security Labs 認為,這一弱點多年來一直被濫用,因為它在 VirusTotal 中發現了多個旨在利用該弱點的樣本,其中最早的樣本是在六年多前提交的。

它還與微軟安全響應中心分享了這些發現,該中心表示該問題 " 可能會在未來的 Windows 更新中得到修復 "。

智能應用控制 LNK 踩踏演示

Elastic 安全實驗室還描述了攻擊者可以利用來繞過智能應用控制和 SmartScreen 的其他弱點,包括:

· 簽名惡意軟件:使用代碼簽名或擴展驗證 ( EV ) 簽名證書對惡意負載進行簽名。

· 聲譽劫持:查找并重新利用聲譽良好的應用程序來繞過系統。

· 聲譽植入:將攻擊者控制的二進制文件部署到系統上(例如,具有已知漏洞的應用程序或僅在滿足某些條件時觸發的惡意代碼)。

· 聲譽篡改:在二進制文件中注入惡意代碼而不會失去相關聲譽。

Elastic Security Labs 認為 Smart App Control 和 SmartScreen 存在一些基本的設計缺陷,可能導致初始訪問時沒有安全警告,且用戶交互最少。

安全團隊應在其檢測堆棧中仔細審查下載,而不能僅依賴操作系統原生的安全功能來保護這一領域。目前,Elastic Security Labs 研究員已發布用于檢查文件智能應用控制信任級別的開源工具。